Кибербезопасность

Развитие информационных технологий в последнее время подготовило почву к увеличению количества кибератак по всему миру, а также попыток таких атак на государственные объекты инфраструктуры, в том числе, успешных, что привело к хищениям, изменениям критических данных и нарушениям в работе различных организаций и, соответственно, это повлекло более пристальное внимание к этой проблеме.

Принимая во внимание специфику АЭС и катастрофическую опасность в случае успешности кибератак со стороны различных хакерских и террористических группировок, проработка и построение логики информационной безопасности в системах на таких объектах должна иметь первоочередное значение.

Информационная безопасность системы обеспечивается комплексом мер, направленных на предотвращение несанкционированного доступа, использования, раскрытия, искажения, изменения, записи или уничтожения информации. Проработка логики информационной безопасности, как и любой другой системы безопасности, должна начинаться с рассмотрения угроз и их оценки. Ключевым критерием оценки является ранжирование угроз по уровню возможных последствий.

В статье мы рассматриваем варианты противодействия киберугрозам для систем учета, используемых на АЭС, на примере модульной автоматизированной системы учета и контроля Atomic Keeper.

Для начала отметим важную, но не совсем очевидную особенность – учётные системы не участвуют напрямую в технологических процессах управления, и, поэтому, кратковременное вмешательство в их работу не является критическим для предприятия в целом. Более того, отказ и даже полное уничтожение серверов таких систем не приведет к сколько-нибудь значимым последствиям для процесса производства при наличии резервной копии базы данных. Восстановление работоспособности в течение нескольких часов или даже дней является приемлемым, хотя и вызывает определенные неудобства.

В то же время системы, учитывающие ядерным материалы, источники ионизирующего излучения и/или радиоактивные материалы должны оберегаться и оберегаются от постороннего вмешательства самым тщательным образом. Причиной этого является то, что информация, хранящаяся в подобных системах, используется для принятия решений, ошибка в которых может повлечь самые серьезные последствия – аварию, потерю ядерного материала, порчу оборудования и т.д

Исходя из сказанного выше, попробуем кратко определить перечень угроз.

Наиболее опасным является умышленное скрытое искажение информации, совершенное с целью формирования ложного представления о состоянии контролируемых объектов. Конечной целью подобной атаки являются люди, принимающие решения на основе информации, предоставляемой учетной системой. Особую опасность представляет изменение данных, внесенных в систему задолго до сегодняшнего дня, т.е. таких данных, изменение которых вряд ли вызовет вопросы у людей, работающих с системой на ежедневной основе.

Значительно менее опасным является подмена свежих данных, поступающих в систему. По свежим данным проводится текущая работа, и подобное вмешательство, несомненно, должно быть обнаружено. Внесённые данные будут перепроверены , ошибки исправлены, и работа продолжится. Основным риском при реализации данной угрозы является потеря времени.

Примерно на том же уровне опасности находится угроза случайной или умышленной потери всех данных – уничтожение базы данных. В 21 веке представить себе отсутствие резервного копирования крайне сложно, поэтому основным требованием к системе является возможность полного восстановления из резервной копии за ограниченное время.

Далее по важности идут все угрозы, связанные с утечкой данных и раскрытием конфиденциальной информации. Сюда можно отнести всё, начиная от компрометации паролей пользователей, и до перехвата сетевых пакетов и взлома сервера.

Меры, направленные на снижение риска реализации угроз, следует поделить на организационные и технические.

К организационным мерам относится ограничение физического доступа, правило двух лиц и т.п.

Реализацию технических мер мы рассмотрим в данной статье на примере модульной автоматизированной системы учета и контроля Atomic Keeper.

Описание Atomic Keeper

Универсальная Учетная Платформа и модули расширения

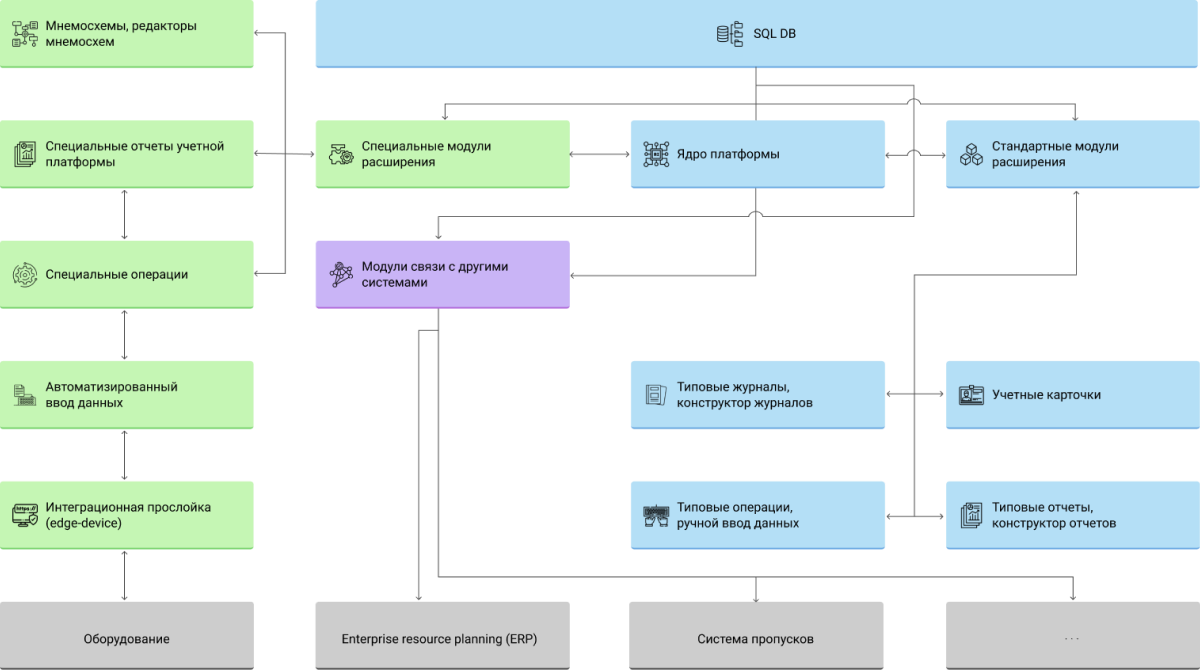

В основе системы Atomic Keeper лежит Универсальная учетная платформа (УУП), реализующая базовые функции учета и обеспечивающая информационную безопасность всего решения. Платформа может быть расширена дополнительными модулями, реализующими специфическую функциональность для конкретного решения.

Модули связываются друг с другом и с платформой и настраиваются при помощи конфигурации. Последняя представляет собой метаописание технологического процесса пользователя, учетных единиц со всеми необходимыми полями и связями, используемых журналов и отчётов с привязкой к структуре организации и схемам зданий и помещений.

Конфигурация для Atomic Keeper разрабатывается непосредственно под конкретного заказчика. Указанный подход позволяет получить высокую гибкость. При этом конечное решение имеет высокую техническую надёжность за счет того, что подстройка системы под нужды заказчика производится без изменения исходного кода.

В качестве точек расширения на сегодняшний день доступны:

- карточки учётных единиц;

- журналы;

- отчеты;

- операции по изменению данных;

- справочники.

В Atomic Keeper интегрирована поддержка работы с устройствами индикации вмешательства. Система позволяет ограничивать действия над объектами, на которые установлены печати.

Atomic Keeper позволяет создавать и настраивать отдельные экраны мониторинга, отражающие расположение контролируемых объектов в привязке к схемам помещения. На экранах мониторинга различным образом показываются доступные и опломбированные объекты с отображением установленных печатей.

Решения на базе Atomic Keeper

На сегодня существуют решения Atomic Keeper для учета ядерных материалов (ЯМ), источников ионизирующего излучения (ИИИ), радиоактивных отходов (РАО). Данные решения могут использоваться как в совокупности, так и в виде раздельных конфигураций, в зависимости от преследуемых задач заказчика.

Отдельное решение Atomic Keeper по учёту ядерных материалов положительно эксплуатируется на АЭС Беларуси и Турции. Кроме этого, система Atomic Keeper включена в список инноваций GFNI (Глобальный форум МАГАТЭ «Инновации для будущего ядерной энергии») 2020 г. и признана инновацией апреля/мая 2021 г. по версии журнала GFNI «The Network».

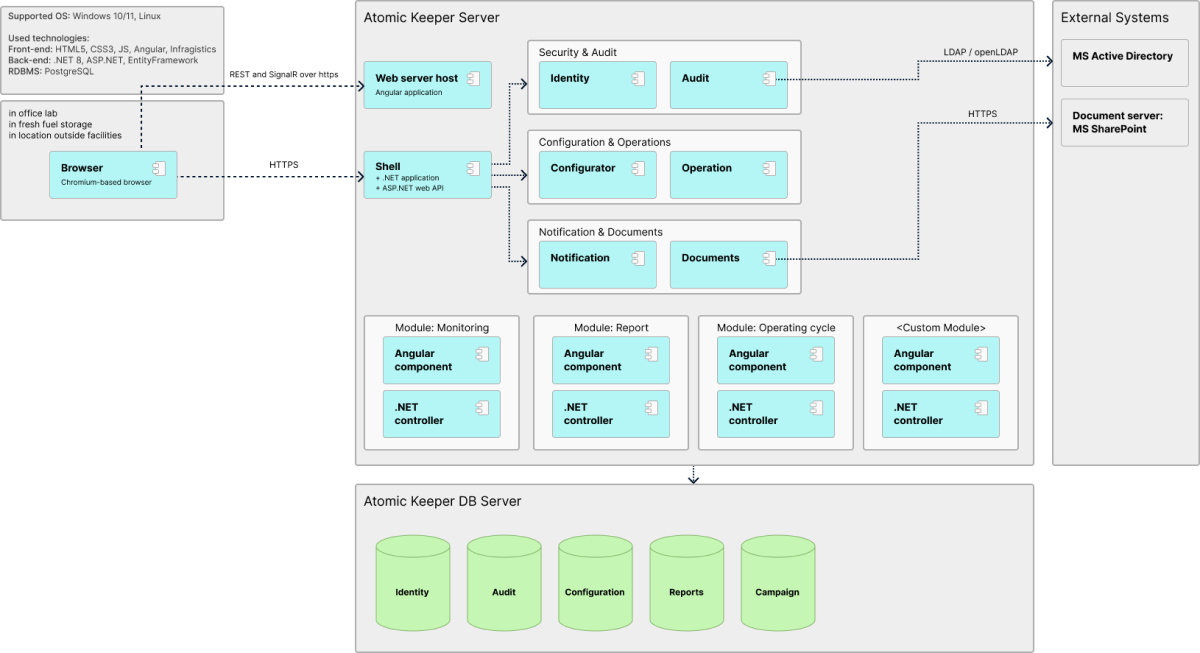

Работа с системой происходит с помощью веб-браузера, а использование современных технических средств защиты информации, таких как протокол HTTPS и механизм Microsoft Identity, а также наличие черного и белого списка IP адресов, где никто вне разрешенного списка войти в Систему не может, позволяет сформировать базовый уровень кибербезопасности.

Система имеет два варианта установки: корпоративное решение с работой через локальную сеть предприятия и локальное серверное решение для отдельной закрытой лаборатории.

Программная архитектура

С технической точки зрения Atomic Keeper представляет собой кроссплатформенное решение, выполненное на .Net с компиляцией с исходников напрямую в машинный код. Целевыми операционными системами являются Windows Server и Linux, включая Astra Linux. В качестве базы данных используется Postgre SQL.

Система организована таким образом, что основная функциональность реализуется в виде модулей расширения. Платформа отвечает за хранение данных и обеспечение консистентности при их изменениях, при этом логика изменений реализуется в модулях расширения.

В Atomic Keeper существует понятие «операции», т.е. некой активности, меняющей состояния учетных единиц. Такие изменения транзакционны и сохраняются по очереди. Система выполняет валидацию вносимых данных относительно уже существующих. Валидация выполняется как по самим значениям, так и по их таймстемпам. При изменении данных в прошлом система проверит валидность более новых операций и предложит их откорректировать.

Универсальный механизм подготовки отчетности, реализованный в ядре системы, опирается на данные, внесённые в систему операциями, и сохраняет перечень операций, на основании которых генерируется каждый конкретный отчет. При возникновении изменений в этих операциях отчет будет автоматически перегенерирован и сверен со своей предыдущей версией. При наличии различий система может информировать пользователя. Предлагаемый нами подход позволяет расширять и изменять функциональность системы, создавая новые модули, при этом обеспечивая информационную безопасность на уровне ядра системы.

Информационная безопасность в Atomic Keeper

Как уже мы писали выше, обеспечение информационная безопасность не является обязательным требованием к какой-либо одной подсистеме, а реализуется через комплекс мер самого различного характера. Рассмотрим меры, реализованы в Atomic Keeper в отноше-нии приведенного выше перечня угроз.

Искажение информации и подготовка ложной отчетности

Описанные выше транзакционный механизм операций, контроль целостности данных и привязка отчетов к операциям позволяет автоматически обнаруживать различия в отчетах и их представлять их пользователю. Данная функциональность, в первую очередь, хотя и предполагалась для автоматического создания корректирующих отчетов по Code-10 , также в полной мере выполняет задачу контроля за скрытыми изменениями.

В Atomic Keeper существует возможность генерации любых отчетов на любую дату в прошлом. Очевидно, всегда можно (автоматически) сравнить старый отчет со вновь сгенерированным на ту же дату.

Исходя из сказанного выше, внести в Atomic Keeper такие искажения, которые не приведут к логическим конфликтам и останутся незамеченными различными валидационными механизмами, представляется весьма маловероятным. Точнее, для того чтобы обмануть валидационные механизмы, необходимо полностью подменить базу, включая подмену всех сгенерированных отчётов.

Подмена свежих данных

Для любой системы всегда существует возможность внесения в неё ложной информации. Причин этому всегда несколько:

- умышленное искажение информации оператором;

- человеческая ошибка на любом этапе обработки информации до попадания её в систему;

- внесение в систему ложной информации от имени оператора, идентификационные данные которого были похищены;

- диверсия, направленная на подмену данных, поступающих автоматизированным путём.

В Atomic Keeper ущерб от подобных действий ограничивается транзакционным механизмом операций, и, дополнительно, правилом двух лиц. Последнее означает, что информация, вносимая в систему (удаляемая из системы) одним пользователем, должна требовать подтверждения другого. Даже при наличии сговора операторов, внесенные злоумышленниками изменения могут быть отменены целиком за одно действие. Вся сгенерированная на основе ложных данных отчетность будет автоматически обнаружена. В том случае, если такая отчетность уже была опубликована, Atomic Keeper автоматически создаст корректирующие отчеты.

Технические средства, направленные на защиту конфиденциальной информации и идентификационных данных пользователя, будут рассмотрены ниже.

Уничтожение базы данных

На случай повреждения либо полного уничтожения базы данных существует система резервного копирования. На её основе система может быть восстановлена в течение нескольких часов, что является абсолютно приемлемым для подобных систем.

Утечка данных и раскрытие конфиденциальной информации

Меры, направленные на защиту от утечки данных и раскрытие конфиденциальной информации, следует разделить на организационные и технические.

К организационным мерам, в первую очередь, относится ограничение физического доступа к серверам, рабочим местам и локальным сетям. Полнота реализации этой меры ложится на пользователя системы и его службу безопасности. Меры, которые можно применить при развёртывании Atomic Keeper, рекомендованы разработчиком и описаны в инструкции по установке системы. Это такие меры, как:

- безопасная настройка базы данных – отсутствие доступа в Интернет;

- применение таких конфигураций безопасности, чтобы только приложение и авторизованные пользователи могли получить доступ к серверам и рабочей среде (базе данных, файловой системе, службам);

- запрет на применение паролей по умолчанию для запуска и эксплуатации СУБД;

- создание специальной учётной записи для запуска веб-сервера; запрет на запуск веб-сервера с учётной записи администратора;

- требование указать каталоги с разрешениями на запись – права записи должны быть предоставлены только каталогам, которым требуется загрузка файлов; необходимо удалить разрешение на запуск в каталогах файлов, загружаемых через приложение;

- все неиспользуемые порты сервера должны быть заблокированы.

Со стороны Atomic Keeper предлагается встроенное разделение ролей пользователей, управление правами пользователей и использование управляющих аккаунтов. В системе существуют роли администратора, наладчика и учётчика. Подобное разделение не позволяет администратору либо наладчику получить доступ к конфиденциальным данным. Более того, в роли администратора выделено отдельное право просмотра журналов аудита, что позволяет отслеживать ситуацию вокруг без возможности саботажа с его стороны.

Для роли учётчика существуют следующие варианты ограничения прав:

- по зонам баланса материала и помещениям;

- по подразделениям;

- по видам выполняемых операций;

- по правам доступа к карточкам учетных единиц и их и истории;

- по правам доступа к экранам мониторинга, отображающим расположение объектов на схеме предприятия;

- по правам создания и/или просмотра журналов и отчётов.

Последний пункт позволяет выделить отдельную группу людей, имеющих доступ к отчетности, но не имеющих возможности вносить в систему изменения. Наличие подобной группы позволяет еще больше снизить вероятность скрытной подмены информации (см. выше), не подвергая при этом риску её целостность.

Технические меры, направленные на защиту от утечки данных и раскрытие конфиденциальной информации, включают в себя следующее:

- защита передачи данных в сети, передача данных в зашифрованном виде, использование протоколов SSL/TLS;

- ведение и мониторинг записей отслеживания и аудита действий пользователей в системе, в том числе неуспешных действий;

- наличие в журнале аудита информации о восстановлении базы данных целиком не позволяет скрытно подменить базу данных;

- публикация журнала аудита на сторонний защищенный сервер гарантирует его сохранность даже при уничтожении серверов системы Atomic Keeper;

- реализация мер предосторожности против известных атак, направленных на уязвимости аутентификации, внедрения SQL- или командного кода, подделку межсайтовых запросов (CSRF), переполнения памяти;

- отсутствие кэширования чувствительных данных как на стороне клиента, так и на сервере приложений;

- использование в Atomic Keeper сертификата безопасности, и проведение его аудита.

Следует также указать, что в ходе разработки Atomic Keeper мы используем последние стабильные версии зависимых технологий. Это гарантируется применением автоматического анализатора сторонних зависимостей, работающего на этапе сборки, и последующим мониторингом наличия обновлений.

Заключение

На радиационно опасных объектах используются управляющие и учётные системы. Информационная безопасность учётных систем имеет свои особенности в оценке угроз. Уникальные приоритеты угроз требуют соответствующих подходов к защите от них. Подходы и меры, принятые для реализации защиты от них в системе Atomic Keeper, представлены в следующем виде:

- Транзакционное измерение данных.

- Ведение трекинга истории изменений

- Встроенная возможность коррекции данных.

- Валидации новых данных относительно существующих.

- Привязка отчетов к истории изменения данных.

- Генерация отчетов на любую дату.

- Возможность автоматизированного сравнения отчетов.

- Генерация корректирующих отчетов.

- Использование правила "Двух лиц".

- Логирование всей активности в журнале аудита с возможностью его публикации на стороннем сервере.

- Резервное копирование базы данных с возможностью полного автоматического восстановления в течение ограниченного времени.

- Разделение ролей пользователей в системе на администратора, администратора информационной безопасности, наладчика и учетчика с доступом только к определенным функциям системы.

- Только учетчик имеет доступ к конфиденциальным учетным данным.

- В рамках роли эксперта по бухгалтерскому учету права дополнительно распределяются по отделам, помещениям и т.д.

- Использование организационных мер по ограничению физического доступа.

- Реализация рекомендаций по безопасности на этапе развертывания системы.

- Использование современных технических средств защиты информации в Atomic Keeper минимизирует вероятность перехвата передаваемых данных.

Описанные в статье подходы к реализации мер информационной безопасности позволяют с уверенностью утверждать, что системы учета на базе Модульной автоматизированной системы учета и контроля Atomic Keeper обладают высокой защищенностью.